Tor洋葱路由的设置与使用

先说明一下,这里只是利用Tor来访问被GWF屏蔽的优秀服务(如Wikipedia、Blogger、GG App等),并不侧重于如何匿名访问网络。以下Tor设置方法适用于:

MS Windows(2000/XP/Vista/Server)系统

MS Windows(2000/XP/Vista/Server)系统

第一步:下载并安装Tor

关于Tor(The Onion Router,洋葱路由)的工作原理,可以参考枪旗工作室的说明

(http://tcno.net/doc/tor/#para1)。在Windows下安装配置Tor已经非常容易了,直接下载这样一个Tor的Windows 捆绑软件包(Vidalia-Tor-Privoxy Bundle),其中已经预先配置好这些软件能够一同工作。

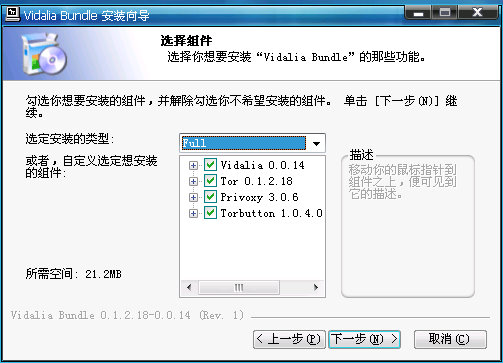

安装前可以看到套件捆绑了哪些软件:Tor、Vidalia(Tor 的一个图形用户界面)和 Privoxy(Web 代理软件)、Torbutton(Firefox浏览器插件)全选这些软件进行安装。

安装完成后会自动运行Vidalia,在弹出的控制面板上可以看到当前的状态,Tor已经运行了,此时不需要再进行其它设置了。

(http://tcno.net/doc/tor/#para1)。在Windows下安装配置Tor已经非常容易了,直接下载这样一个Tor的Windows 捆绑软件包(Vidalia-Tor-Privoxy Bundle),其中已经预先配置好这些软件能够一同工作。

安装前可以看到套件捆绑了哪些软件:Tor、Vidalia(Tor 的一个图形用户界面)和 Privoxy(Web 代理软件)、Torbutton(Firefox浏览器插件)全选这些软件进行安装。

安装完成后会自动运行Vidalia,在弹出的控制面板上可以看到当前的状态,Tor已经运行了,此时不需要再进行其它设置了。

第二步:配置浏览器使用Tor

如果使用Firefox浏览器,Bundle里已经附带了Torbutton 插件,打开/重启Firefox就会在右下角显示Tor Enabled/Disabled,单击它可以选择是否开启Tor代理功能。

如果使用Firefox浏览器,Bundle里已经附带了Torbutton 插件,打开/重启Firefox就会在右下角显示Tor Enabled/Disabled,单击它可以选择是否开启Tor代理功能。对于Internet Explorer 没有现成的插件可用,需要手动配置代理设置,也很容易。

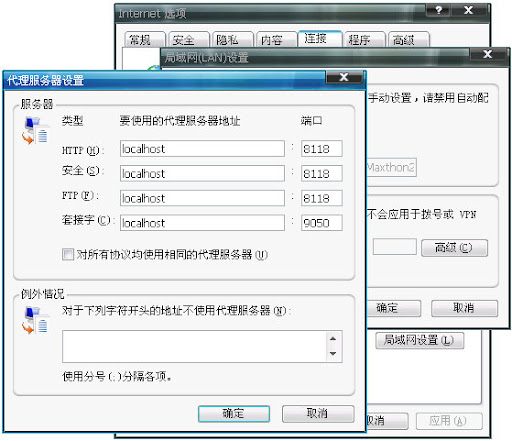

菜单位置 工具 - Internet 选项 - 连接 - 局域网设置 - 代理服务器 - 高级 - 服务器

在代理理服务器地址栏里填入 "localhost",端口为 "8118"(Privoxy不支持FTP代理,填不填都无所谓了);注意套接字SOCKS代理的端口为 "9050",如果有其它选项,请选择Socks5,然后"确定"即可。

对于Maxthon,如果对IE设置了Tor可以选择“使用IE代理设置”,或者手动添加一个代理列表,内容与上面填写的一样,然后选择应用就可以了。

这里说明一下 Privoxy 的作用,因为当直接使用 SOCKS 代理时,浏览器会泄露你的 DNS 请求,这于你的匿名不利。同时,Privoxy 会删除 Web 请求中危险的报头并且阻挡 Doubleclick 之类的令人厌恶的广告站点。要让其它支持 HTTP 代理的应用程序使用 Tor,将它们指向 Provixy 即可(也就是 localhost,端口 8118);SOCKS 代理(如 即时通讯、Jabber、IRC 等软件)设置为 localhost,端口 9050,但是这么做并不能实现匿名的效果。对于既不支持 SOCKS 也不支持 HTTP 的应用程序,可以借助 SocksCap 或者 FreeCap 。(FreeCap 是自由软件;SocksCap 不是。)

第三步:确定Tor 代理生效

最终我们是要通过浏览器来验证上网的IP地址是否匿名化了,打开这个Tor 探测器网站检验你设置的Tor是否已经生效。

如果本地个人防火墙限制计算机连接到它自己,一定要允许从本地应用程序到本地端口 8118 和 9050 的连接。如果防火墙阻挡向外的连接,那么至少让它能够连接 TCP 端口 80 和 443,更多说明请参考这里。

第四步:吃水甘做挖井人

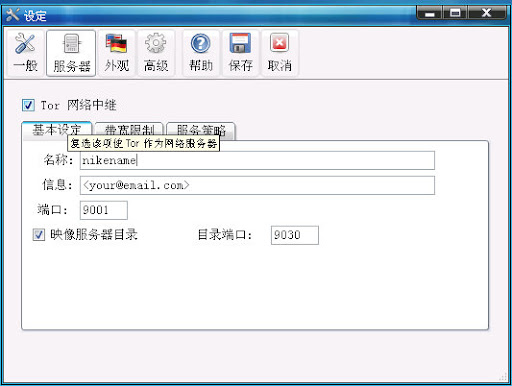

Tor 依靠志愿者们贡献带宽运行,所以运行中继的人越多,Tor 网络的速度就越快,这和BT是一样的。如果你想要贡献流量帮助网络增长(请这么做)请参考下图做简单设置。了解更详细的网络中继说明及设置内容请参考这里。

在使用Tor时也会遇到一些网站无法打开,这时候更换一个代理再试试(右键点击图标,选择更换身份):

好啦,在设置完后你就可以正常浏览Wikipedia、Blogspot了,当然也包括MD。。。

关于Tor还有更多的问题请参考在这里找到详尽答案:

http://wiki.noreply.org/noreply/TheOnionRouter/

用无界 翻墙更轻松

无.界浏览器也跟Tor一样,如果大量普及了才显得翻墙无障。GFW带来的影响大范围内是不可忽视的。