关于ARP病毒的解决

自“威金”系列病毒流行过后,耳边安静了很多,也不再有那么多被病毒破坏的系统了。近期主要的影响多是 浏览器恶意插件、病毒/木马下载器、广告软件 等威胁用户数据安全的恶软,相比“熊猫烧香”还是要温和许多。对于个人用户,推荐安装 Safe360安全卫士 + Kaspersky 卡巴单机版 即可高枕无忧了(要用360勤检查,我的卡巴除了保持更新从来没开启保护过,感觉7.0比6.0占资源多)。

除此之外比较活跃的就是ARP病毒了,它已经成了局域网的主要威胁,而且不像单机病毒那样容易清除。ARP病毒往往与木马程序、漏洞攻击工具相结合进行恶意活动。比如:通过IP欺诈手段接收到网络上的数据包,并对其进行解密盗取账号信息;伪装成网关,对HTTP请求进行修改插入恶意网页代码,该恶意代码利用MS06-014、MS07-017等系统漏洞向其它计算机植入木马、病毒。这样,如果局域网中存在一台中ARP病毒的主机,顷刻间,整个网段的电脑都将中毒,沦为黑客手中的僵尸网络。

下面就ARP病毒的解决提出一些意见。

快速判断ARP病毒:

关于ARP的原理这里就不赘述了,感染ARP病毒的计算机通过向全网发送ARP欺骗广播,把自身伪装成网关或其它计算机,导致网络通讯混乱,如:IP地址冲突、上不了网、打开网页慢、Ping不通网关等(要排除下载软件的问题)。

这时候在命令行里敲入 arp -a 查看本地的ARP缓存,会发现大量IP地址到MAC地址的映射,重启机器或者通过 arp -d 命令清理ARP缓存后,又可恢复上网一段时间。这就是APR病毒欺骗攻击造成的。

抵制ARP病毒的影响:

用 arp -d 命令清空ARP缓存,但在动态更新的作用下不久又会充斥虚假映射信息。这时可以通过手动绑定静态映射关系,来避免被病毒修改伪造,绑定的命令为:

arp –s 192.168.0.5 00-50-56-C0-00-01 (IP地址后跟网卡MAC地址)

绑定完后再用arp –a查看arp缓存,

--------------------------------------------------------

Internet Address Physical Address Type

192.168.0.5 00-50-56-C0-00-01 static

--------------------------------------------------------

会发现映射的类型变为static(静态,而不是dynamic),就不会再受局域网内ARP攻击影响了。但是,手工绑定的映射在计算机重启后会丢失,需重新绑定。还好我们有专门的工具帮我们完成这个工作,最下面有软件下载链接及简单说明。另外还可以借助网络设备,将经过交换机的所有ARP(请求与回应)报文重定向到CPU,利用手工配置的IP+MAC+端口静态绑定表,对ARP报文进行合法性检测(对于H3C的交换机配置可参考这篇文档)。

彻底清除ARP病毒:

以上还是治标不治本的办法,通过分析找出感染的计算机并对其进行杀病毒才能到清除病毒的目的。

我觉得最快的方式是利用网络设备查找病灶,对于可网管交换机,通过命令行或Web界面查看端口情况,找出流量异常(也就是数据量比其它端口大很多,但又不是网关设备)的端口,则对端连接的计算机应该就是问题机器,然后将这些机器断网杀毒(平时要注意实时更新病毒库,流行的ARP病毒通常都可以杀掉,个别的到网上搜一搜专杀工具吧)。对于傻瓜型交换机如果能直接接触到设备也可以判断,观察哪个端口的指示灯正狂闪,那么对应的计算机就有问题。

如果对网络设备不怎么接触,对网络运行机制不甚了解,那么最方便可行的办法依然是利用的反病毒工具。

病毒预防:

对于这一点要说的比较少了,无非就是实时更新你的病毒库(还有一个基本前提是要选好杀毒软件啦),及时打上系统安全补丁,防止IE设置被篡改,经常留意启动项,这些用Safe360都可以方便搞定的。还有,少上一些非常规网站也是好的建议。

关于反ARP病毒工具的使用:

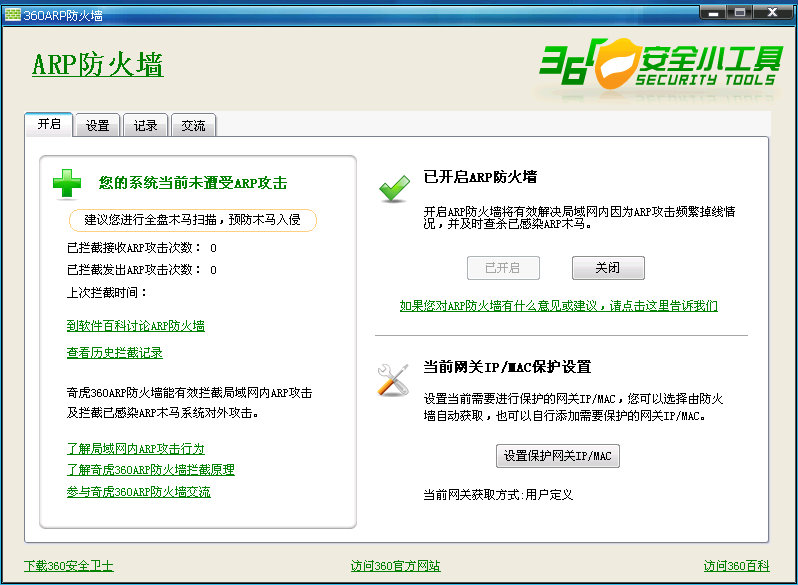

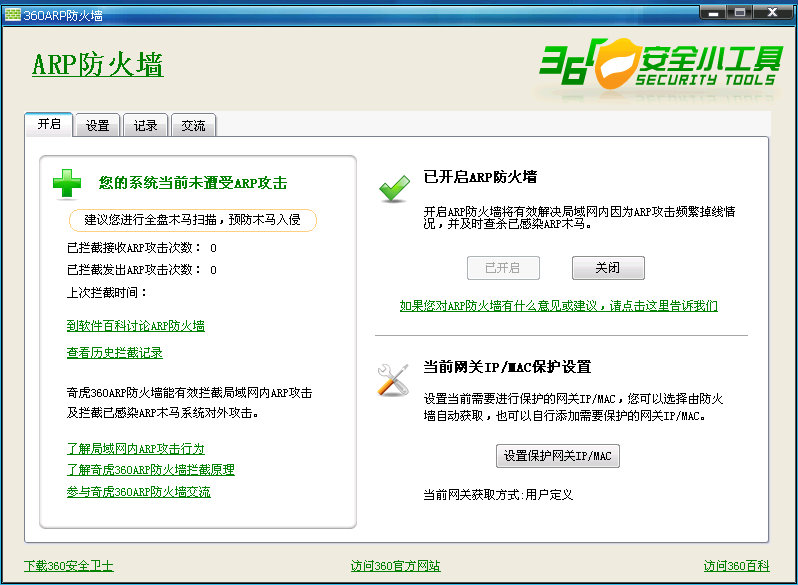

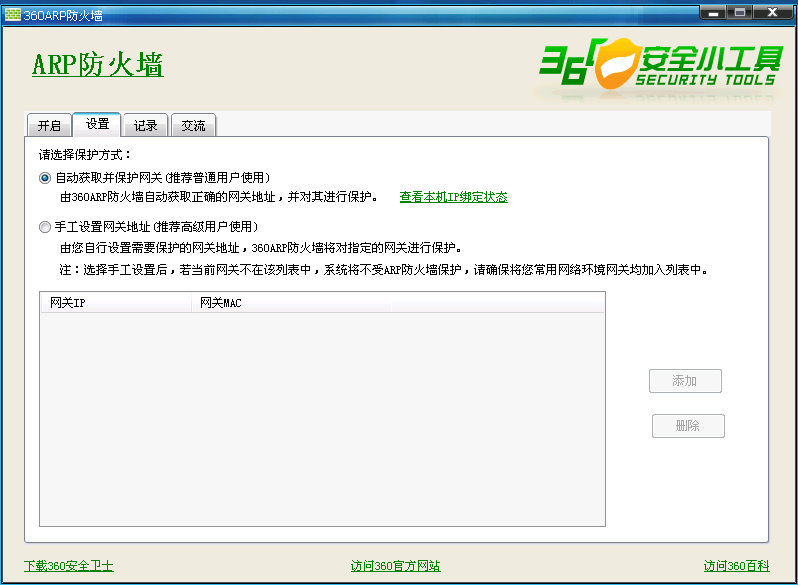

个人觉得奇虎的360ARP防火墙使用起来比较简单,下面附上界面及简单说明。

打开软件主界面会显示系统当前状况,如果正遭ARP攻击则自动显示攻击源IP地址,开启防火墙就可以对攻击进行有效拦截。

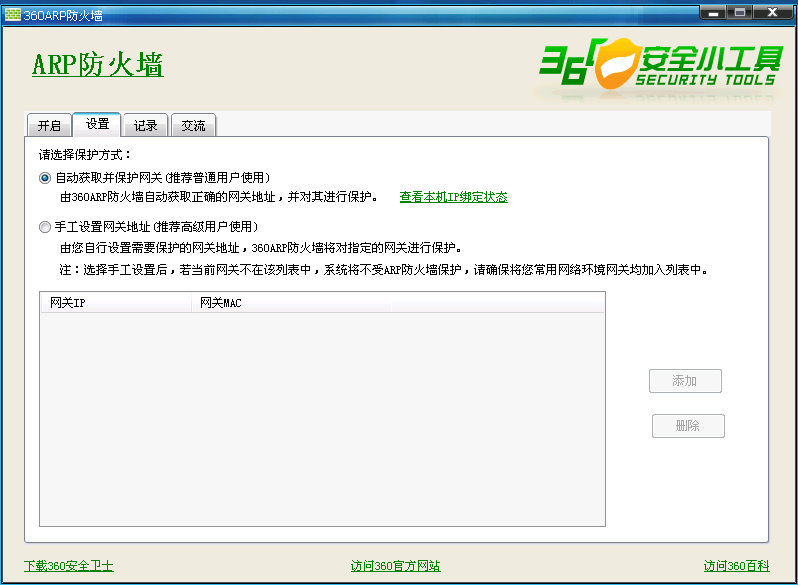

在设置项里可以手动添加IP地址到MAC地址的映射自定义保护多个网关,这里绑定的映射在重启后仍然有效(不要把软件关掉了),一般选“自动获取并保护网关”即可。

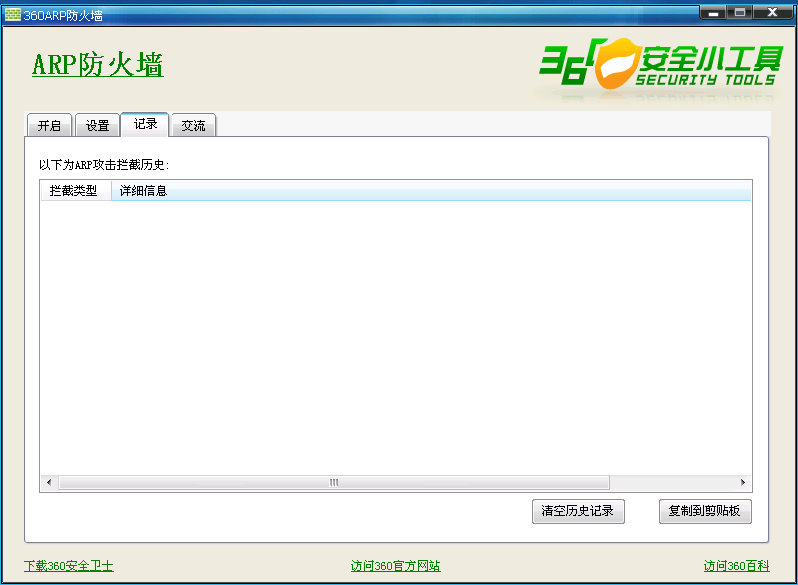

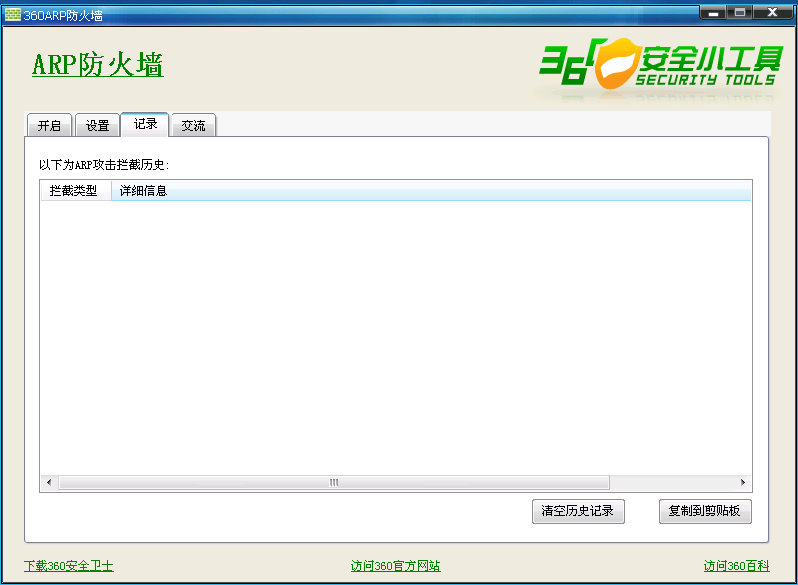

在记录项里可以查看当前的ARP攻击拦截记录,并通过这些记录找出问题主机。比如出现一堆这样的记录:“外部攻击 源IP: 192.168.0.77 源MAC: 00-0C-29-FA-A1 ........ "

那么0.77 就是问题主机,接下来根据你的地址表找出其物理位置,对该机器进行杀毒。

还有一款命令行扫描工具NbtScan,可用于扫描网络中PC的真实IP地址和MAC地址。下载nbtscan.rar后进行解压,将cygwin1.dll和nbtscan.exe两文件拷贝到%SystemRoot%\system32 目录下即可在命令行运行,常用到下面两个命令:

nbtscan -r 192.168.0.0/24 (搜索整个192.168.0.0/24网段)

nbtscan 192.168.0.100-200(搜索192.168.0.100-192.168.0.200地址段)

此外常用的反ARP病毒工具还有 Anti ARP Sniffer,它可以防止利用ARP技术进行数据包截取以及防止利用ARP技术发送地址冲突数据包。功能和360的差不多,易操作性没360好。

====================================================

相关软件及下载:

相关软件及下载:

360ARP防火墙 | NbtScan | Antiarp Sniffer | 常用恶软专杀工具

除此之外比较活跃的就是ARP病毒了,它已经成了局域网的主要威胁,而且不像单机病毒那样容易清除。ARP病毒往往与木马程序、漏洞攻击工具相结合进行恶意活动。比如:通过IP欺诈手段接收到网络上的数据包,并对其进行解密盗取账号信息;伪装成网关,对HTTP请求进行修改插入恶意网页代码,该恶意代码利用MS06-014、MS07-017等系统漏洞向其它计算机植入木马、病毒。这样,如果局域网中存在一台中ARP病毒的主机,顷刻间,整个网段的电脑都将中毒,沦为黑客手中的僵尸网络。

下面就ARP病毒的解决提出一些意见。

快速判断ARP病毒:

关于ARP的原理这里就不赘述了,感染ARP病毒的计算机通过向全网发送ARP欺骗广播,把自身伪装成网关或其它计算机,导致网络通讯混乱,如:IP地址冲突、上不了网、打开网页慢、Ping不通网关等(要排除下载软件的问题)。

这时候在命令行里敲入 arp -a 查看本地的ARP缓存,会发现大量IP地址到MAC地址的映射,重启机器或者通过 arp -d 命令清理ARP缓存后,又可恢复上网一段时间。这就是APR病毒欺骗攻击造成的。

抵制ARP病毒的影响:

用 arp -d 命令清空ARP缓存,但在动态更新的作用下不久又会充斥虚假映射信息。这时可以通过手动绑定静态映射关系,来避免被病毒修改伪造,绑定的命令为:

arp –s 192.168.0.5 00-50-56-C0-00-01 (IP地址后跟网卡MAC地址)

绑定完后再用arp –a查看arp缓存,

--------------------------------------------------------

Internet Address Physical Address Type

192.168.0.5 00-50-56-C0-00-01 static

--------------------------------------------------------

会发现映射的类型变为static(静态,而不是dynamic),就不会再受局域网内ARP攻击影响了。但是,手工绑定的映射在计算机重启后会丢失,需重新绑定。还好我们有专门的工具帮我们完成这个工作,最下面有软件下载链接及简单说明。另外还可以借助网络设备,将经过交换机的所有ARP(请求与回应)报文重定向到CPU,利用手工配置的IP+MAC+端口静态绑定表,对ARP报文进行合法性检测(对于H3C的交换机配置可参考这篇文档)。

彻底清除ARP病毒:

以上还是治标不治本的办法,通过分析找出感染的计算机并对其进行杀病毒才能到清除病毒的目的。

我觉得最快的方式是利用网络设备查找病灶,对于可网管交换机,通过命令行或Web界面查看端口情况,找出流量异常(也就是数据量比其它端口大很多,但又不是网关设备)的端口,则对端连接的计算机应该就是问题机器,然后将这些机器断网杀毒(平时要注意实时更新病毒库,流行的ARP病毒通常都可以杀掉,个别的到网上搜一搜专杀工具吧)。对于傻瓜型交换机如果能直接接触到设备也可以判断,观察哪个端口的指示灯正狂闪,那么对应的计算机就有问题。

如果对网络设备不怎么接触,对网络运行机制不甚了解,那么最方便可行的办法依然是利用的反病毒工具。

病毒预防:

对于这一点要说的比较少了,无非就是实时更新你的病毒库(还有一个基本前提是要选好杀毒软件啦),及时打上系统安全补丁,防止IE设置被篡改,经常留意启动项,这些用Safe360都可以方便搞定的。还有,少上一些非常规网站也是好的建议。

关于反ARP病毒工具的使用:

个人觉得奇虎的360ARP防火墙使用起来比较简单,下面附上界面及简单说明。

打开软件主界面会显示系统当前状况,如果正遭ARP攻击则自动显示攻击源IP地址,开启防火墙就可以对攻击进行有效拦截。

在设置项里可以手动添加IP地址到MAC地址的映射自定义保护多个网关,这里绑定的映射在重启后仍然有效(不要把软件关掉了),一般选“自动获取并保护网关”即可。

在记录项里可以查看当前的ARP攻击拦截记录,并通过这些记录找出问题主机。比如出现一堆这样的记录:“外部攻击 源IP: 192.168.0.77 源MAC: 00-0C-29-FA-A1 ........ "

那么0.77 就是问题主机,接下来根据你的地址表找出其物理位置,对该机器进行杀毒。

还有一款命令行扫描工具NbtScan,可用于扫描网络中PC的真实IP地址和MAC地址。下载nbtscan.rar后进行解压,将cygwin1.dll和nbtscan.exe两文件拷贝到%SystemRoot%\system32 目录下即可在命令行运行,常用到下面两个命令:

nbtscan -r 192.168.0.0/24 (搜索整个192.168.0.0/24网段)

nbtscan 192.168.0.100-200(搜索192.168.0.100-192.168.0.200地址段)

此外常用的反ARP病毒工具还有 Anti ARP Sniffer,它可以防止利用ARP技术进行数据包截取以及防止利用ARP技术发送地址冲突数据包。功能和360的差不多,易操作性没360好。

====================================================

相关软件及下载:

相关软件及下载:360ARP防火墙 | NbtScan | Antiarp Sniffer | 常用恶软专杀工具